IT運用は、単に「システムを稼働させ続ける」ことにとどまりません。セキュリティ、パフォーマンス、拡張性を確保するための重要な要素です。CTOやITマネージャーにとって、明確なIT運用チェックリストは、リスクを管理し、リソースを最適化し、システムの安定性を維持するための実践的なツールとなります。 本記事では、詳細なIT運用チェックリストと、ITリーダーがすぐに活用できる実務的なポイントに焦点を当てます。

1. なぜIT運用チェックリストが必要なのか?

2026年の企業IT環境では、マルチクラウド、ハイブリッドクラウド、マイクロサービス、AIOps、IoTなどの技術採用が進み、ITシステムはますます複雑化しています。安定したシステムを運用・維持することは、CTOやITマネージャーにとって大きな課題となっています。IT運用チェックリストは、単なる技術作業の一覧ではなく、リスク低減と運用効率向上のための戦略的ツールです。

現代のIT運用における課題

マルチプラットフォーム・分散環境:オンプレミス、プライベートクラウド、パブリッククラウドなど複数環境の運用により、リソース管理や監視が複雑化。

ダウンタイムのリスク:数分間のサービス停止でも、特にEC、金融、物流業界では数十万ドル規模の損失につながる可能性。

セキュリティリスクの増大:ランサムウェア、フィッシング攻撃、GDPR・ISO 27001・NISTなどのコンプライアンス違反。

コスト最適化の圧力:非効率な運用により、クラウドリソースの無駄遣いや高額な保守コストが発生。

標準化されたチェックリストがない場合のリスク

明確な対応手順がなく、インシデント対応が遅延。

優先順位が不明確なため、ダウンタイムが長期化。

パッチ未適用や権限設定ミスなど、セキュリティ上の見落とし。

運用評価や責任所在が不明確になり、透明性と説明責任が欠如。

IT運用チェックリストのメリット

運用プロセスの標準化:すべての作業が明確なガイドラインに基づき、人為的ミスを削減。

迅速な対応:緊急時に参照できる運用プレイブックにより、対応時間を短縮。

事業継続性の確保:バックアップ、リカバリ、定期的なアップグレード計画を体系化。

ガバナンスと意思決定の支援:CTOやITマネージャーが運用状況を把握し、経営層への報告や長期的なシステム計画を容易に。

言い換えれば、IT運用チェックリストは、ダウンタイム、セキュリティリスク、不必要なコストから企業を守る防御壁です。

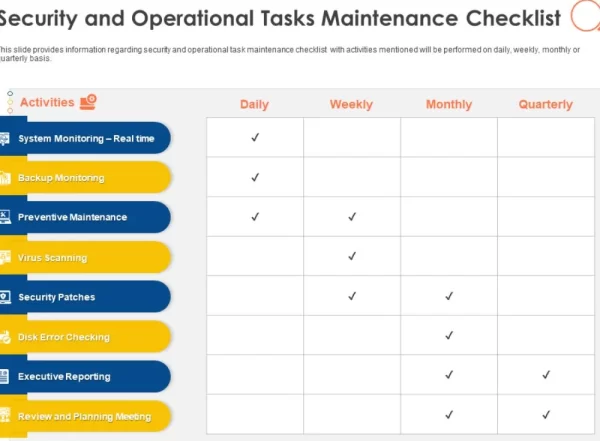

Reasons for using a checklist in IT operations. Source: SlideTeam

2. CTO・ITマネージャー向け IT運用チェックリスト

本チェックリストは、CTOおよびITマネージャーが日次/週次/月次/四半期で確実に実行すべき運用タスクを網羅する、5つの主要領域に分かれています。

2.1. 監視 & パフォーマンス

目的:

システムの継続的な可用性、安定性、および最適なパフォーマンスを確保する。

詳細チェックリスト:

インフラストラクチャ

すべてのサーバーおよびクラウドVMにおけるCPU、RAM、ディスク、ネットワーク使用率を確認する

I/Oボトルネック(データベース、ファイルシステム)を監視する

ストレージ使用率が80%を超えないことを確認する

アプリケーション & サービス

アプリケーションのレスポンスタイム(Webアプリケーション、API)を監視する

APMツール(例:New Relic、Datadog、Prometheus)を導入・設定する

ログおよびリクエストにおけるエラーレートを確認する

リソース最適化

クラウドコスト(AWS、Azure、GCP)をレビューし、過剰に割り当てられたリソースを特定する

不要なリソース消費を防ぐため、オートスケーリングルールを調整する

アラート & 自動化

しきい値ベースのアラートを設定する(例:CPU使用率85%超、DBクエリ遅延、ネットワーク遅延増加)

Slack/Teams/Zaloとアラートを連携し、迅速な対応を可能にする

一般的な障害に対応する自己修復スクリプト(サービス再起動、キャッシュクリア、トラフィック再ルーティング)を構築する

2.2. セキュリティ & コンプライアンス

目的:

サイバー脅威からシステムを保護し、国際標準(ISO 27001、GDPR、NIST)への準拠を確保する。

詳細チェックリスト:

アクセス管理

すべての管理者アカウントに対して多要素認証(MFA)を強制する

過剰な権限を防ぐため、ロールベースアクセス制御(RBAC)を定期的に見直す

退職者・離職者のアカウントを削除または無効化する

インフラセキュリティ

OSパッチおよびソフトウェアアップデート(OS、ライブラリ)を適用する

ファイアウォールルール、セキュリティグループ、ネットワーク分離を確認する

IDS(侵入検知システム)およびIPS(侵入防止システム)を導入する

データ保護

バックアップおよびリストア手順(日次/週次)を検証する

保存データ(ディスク、データベース)および通信データ(SSL/TLS)を暗号化する

DLPシステムを用いてデータ漏洩を監視する

コンプライアンス & 監査

包括的なログを維持し、ログの完全性を確保する

定期的なセキュリティ監査(月次/四半期)を実施する

セキュリティポリシーをISO 27001基準に沿って見直し・整合させる

Suggested IT operations checklist sections for CTOs or IT Managers. Source: Infraon

2.3. インシデント & リカバリー管理

目的:

インシデント発生時のダウンタイムを最小化し、可能な限り迅速にシステムを復旧する。

詳細チェックリスト:

インシデント検知 & アラート

監視システムをインシデント管理ツール(PagerDuty、Opsgenie)と連携する

インシデントを重要度別に分類する(Critical / Major / Minor)

インシデント対応

代表的な障害に対するRunbook SOP(標準運用手順書)を整備する

(例:データベース過負荷、ネットワーク障害、DDoS攻撃)緊急連絡先リストを維持する

(DevOpsチーム、セキュリティチーム、クラウドベンダー、ISP)インシデントログを詳細に記録する

(発生時刻、根本原因、対応手順、担当者)

復旧 & 事業継続計画(BCP)

定期的にバックアップ復旧訓練を実施する(最低月1回)

別拠点にディザスタリカバリ(DR)サイトを維持する

RPO(復旧ポイント目標)およびRTO(復旧時間目標)を満たしていることを確認する

ポストモーテム

各インシデント後に振り返りミーティングを実施し、教訓を整理する

再発防止のため、Runbookおよびチェックリストを更新する

2.4. アップグレード & 最適化

目的:

システムをビジネス要件に適合させ、技術的陳腐化を防止する。

詳細チェックリスト:

ソフトウェア & システムアップグレード

OS、データベース、ミドルウェアのパッチ適用サイクルを定義する

本番適用前にステージング環境で互換性検証を行う

ネットワーク機器(ルーター、ファイアウォール、IoTデバイス)のファームウェアを更新する

パフォーマンス最適化

月次でデータベースクエリおよびインデックス最適化をレビューする

定期的にアプリケーションベンチマークを実施し、性能基準を確立する

コンテナオーケストレーションのスケーリングルール

(Kubernetes、Docker Swarm)を見直す

自動化の強化

Terraform、Ansibleなどを用いてInfrastructure as Code(IaC)を導入する

CI/CDパイプラインを統合し、リリース時のダウンタイムを最小化する

DevOpsを支援するため、可観測性基盤

(メトリクス、トレース、ログ)を構築する

2.5. 人材 & プロセス

目的:

ITチームのスキル、明確なプロセス、一貫した運用体制を確保する。

詳細チェックリスト:

IT人材管理

全システムに対するオーナーシップマッピングを最新状態に保つ

重要な役割ごとに少なくとも2名のバックアップ要員を確保する

クラウド、DevOps、AIOps、セキュリティに関する定期研修を実施する

プロセス & ポリシー

各サービスに対してSLA(サービスレベル合意)を定義する

ITILに準拠した変更管理プロセスを標準化する

最小権限の原則に基づきアクセス制御を徹底する

コミュニケーション & レポーティング

CTOおよび経営層に対して週次のIT運用レポートを提出する

四半期ごとにインシデント対応訓練(ファイアドリル)を実施する

緊急連絡チャネル(Slack、Microsoft Teams、Zalo)を維持する

Essential components of an IT operations checklist. Source: LinkedIn

3. CTO・ITマネージャー向けの注記

チェックリストは、正しいマインドセットとガバナンス戦略のもとで運用されてこそ、真の価値を発揮します。CTOやITマネージャーの役割は、単なる「技術チェック」にとどまりません。チェックリストをリスク管理ツール、運用最適化のフレームワーク、そして競争優位性を生み出す手段として捉える必要があります。

3.1. チェックリストは一度きりの作業ではなく、継続的なサイクルである

チェックリストを「一度やれば終わり」のTo-Doリストとして扱わないこと。

チェックリストは、少なくとも四半期ごとにレビュー・改善されるべきである。理由は以下の通り:

技術は常に進化している(クラウドの更新、新ツール、新たな脅威)。

ビジネスモデルが変化する(市場拡大、新サービスの追加)。

組織・人員構成が変化する(オンボーディング/オフボーディング)。

推奨事項: PDCA(Plan – Do – Check – Act)モデルを適用し、チェックリストを継続的に改善する。

3.2. コストとリスクのバランスを取る

CTOは、限られた予算と「99.99%の稼働率」という期待の間で板挟みになることが多い。

推奨事項:

各システムごとに明確なリスク許容度(Risk Appetite)を定義する。

コア業務システム(ERP、EC、決済基盤)には重点投資する

(高可用性、DRサイト、SOC)。補助的なシステムには、過剰設計を避け、合理的な対策を適用する。

- Tip: ダウンタイム1時間あたりのコストを経営層に提示し、O&M予算の妥当性を説明する。

3.3. 可能な限り自動化する

手作業が多いチェックリストは、見落としや属人化のリスクを高める。

CTOはDevOpsチームを以下の方向へ導くべきである:

Infrastructure as Code(IaC): Terraform、Ansible、Pulumi

自動監視・アラート: Prometheus、Grafana、ELK、Datadog

ChatOps: SlackやMicrosoft Teams上でのインシデント通知・対応

成果: MTTR(平均復旧時間)の短縮と、対応スピードの向上。

3.4. チェックリストを明確なKPI・SLAと紐づける

チェックリストは、効果を測定できなければ意味がない。

CTOは以下のようなKPIを定義すべきである:

システム稼働率(Uptime %)

MTTR(Mean Time to Recovery)

MTSP(Mean Time to Security Patch)

SLA対応時間(例:重大インシデントは15分以内に対応開始)

これらのKPIは、IT運用・保守(O&M)の価値を示すため、定期的に経営層へ報告する。

3.5. チェックリストを「人材育成ツール」として活用する

新しいIT人材は、複雑なシステムを理解するまでに時間を要する。

詳細なチェックリストは、迅速なオンボーディングを可能にする「生きたプレイブック」となる:

新人はチェックリストに従うことで基本的な運用が可能。

経験者は、重要な作業の抜け漏れを防止できる。

CTOは、新たなケースや課題が見つかるたびにチェックリストを更新する文化を促進すべきである。

3.6. 常に最悪のケースを想定する

どれほど優れたチェックリストでも、100%の安全を保証することはできない。

CTOは次のマインドセットを持つべきである:

「障害は必ず起こる。備えよ。」留意点:

クラウドバックアップに加え、オフラインバックアップも必ず保持する。

データセンター障害やランサムウェア攻撃を想定したDR訓練を定期的に実施する。

ダウンタイム発生時の顧客・社内向けコミュニケーション計画を用意する

3.7. チェックリストは企業ごとにカスタマイズする

すべての企業に適用できる万能なチェックリストは存在しない。

CTOおよびITマネージャーは、以下を基にカスタマイズすべきである:

業界(金融、製造、EC、物流)

システム規模(SMEか多国籍企業か)

法規制要件(例:FinTech向けPCI DSS、医療向けHIPAA)

推奨事項:企業の成長段階に応じて、基本・高度・専門の3段階のチェックリストを構築する。

Key considerations for IT operations checklists at the management level. Source: Twitter

4. 結論

デジタル時代において、IT運用(IT Operations)はもはや単なる技術的な業務ではありません。それは、企業が安定的かつ安全に、そしてスケーラブルに事業を継続するための重要な基盤です。

IT運用チェックリストは、CTOおよびITマネージャーにとって、以下を実現するための戦略的ロードマップとして機能します。

システムパフォーマンスの包括的な可視化

セキュリティおよび法令・規制遵守の確保

インシデントへの能動的な対応と運用最適化

人材育成および運用プロセスの標準化

適切に構成され、柔軟性があり、KPIに連動したチェックリストは、ダウンタイムを最小限に抑えるだけでなく、変化の激しい環境において競争優位性を維持する力となります。

モダンなIT運用・保守(O&M)フレームワークをお探しのCTOまたはITマネージャーの方は、ぜひBAP ITにご相談ください。BAP ITは、日本、シンガポール、ベトナム、韓国をはじめとするグローバル市場において、O&M、AIOps、クラウド運用、ITアウトソーシングの提供実績を有しています。私たちは、安定性・安全性・将来性を兼ね備えたシステムの構築をお約束します。

貴社に最適なソリューションをご提案するため、今すぐBAP ITまでお問い合わせください。